暗号ソルト

暗号学的ソルトとは

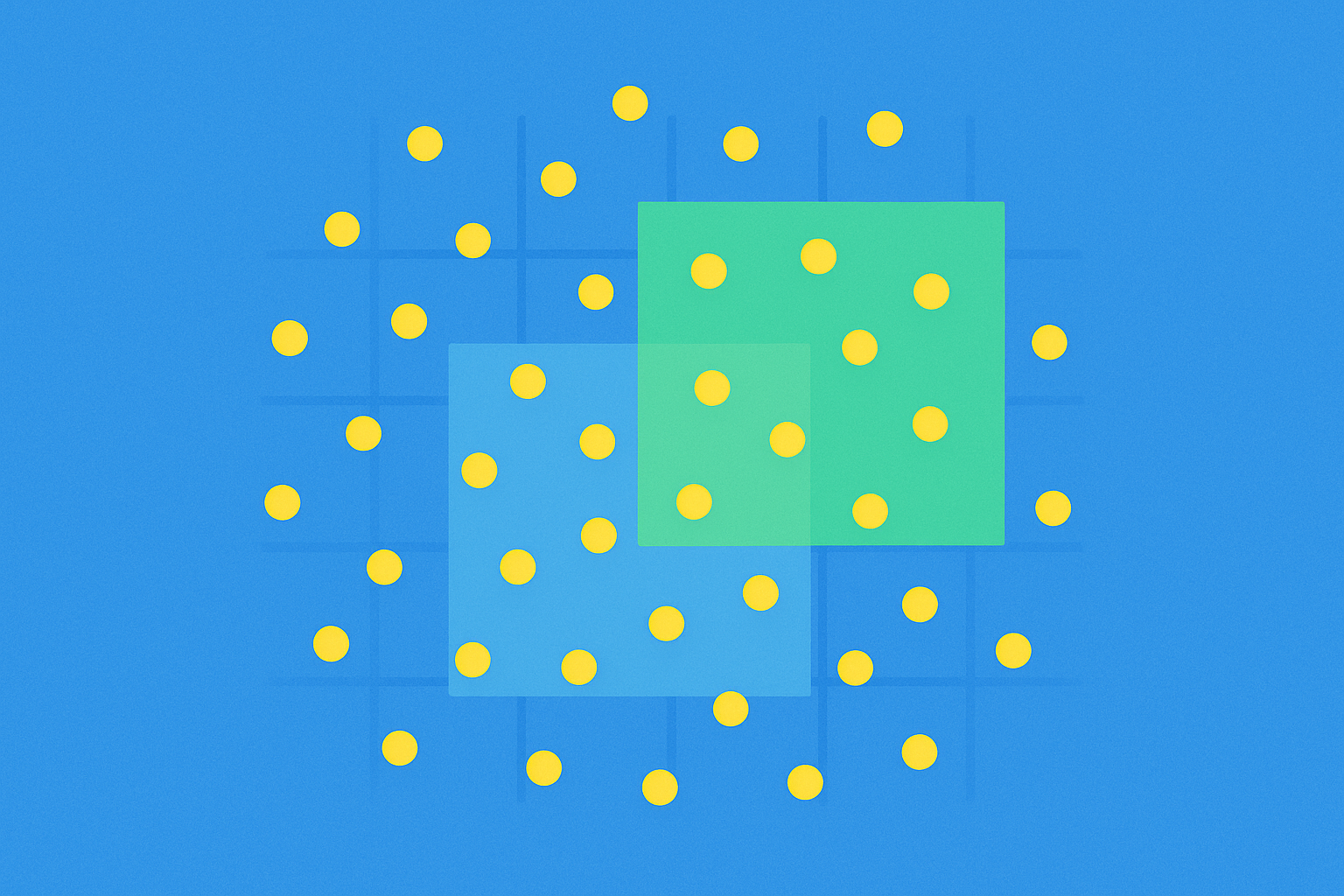

暗号学的ソルトとは、パスワードやメッセージの計算前に追加されるランダムで予測不可能なデータです。同じパスワードでも異なる状況下で異なる結果が得られるようになり、セキュリティを高めます。ハッシュは情報の「指紋」と考えられますが、ソルトは料理で使う塩のように、微妙で重要な違いを生み出し、攻撃者による事前計算済み「レインボーテーブル」を使った大量照合を困難にします。

Web3では、暗号学的ソルトは主に2つの用途で使われます。1つはアカウントシステムでの安全なパスワード保存・認証、もう1つはウォレット側での秘密鍵やシードフレーズの暗号化・導出、さらにプライバシー保護型のコミットメントや証明にも利用されます。ソルトの仕組みを理解することで、セキュリティの限界や役割が明確になります。ソルトはパスワード解読のコストを上げますが、鍵の代用にはならず、強力なパスワードや多要素認証の代替にもなりません。

Web3で暗号学的ソルトが重要な理由

Web3アカウントはデジタル資産を直接管理しているため、暗号学的ソルトは非常に重要です。パスワードデータベースが盗まれ、ソルトが適切に実装されていない場合、攻撃者はレインボーテーブルや大規模な総当たり攻撃で、脆弱なパスワードのアカウントを短時間で特定し、資産やプライバシーが危険にさらされます。

ウォレットでは、ユーザーがローカルの秘密鍵ファイルやシードフレーズをパスフレーズで暗号化することが一般的です。適切なソルトや鍵導出戦略がなければ、オフライン総当たり攻撃が容易になります。プライバシー用途では、コミットメント値に新しいランダムな「ソルト」が含まれていないと、異なる提出が簡単に関連付けられるリスクがあります。このような場合、暗号学的ソルトは予測可能性を断ち切るために不可欠です。

暗号学的ソルトの仕組み

暗号学的ソルトは、計算前にランダムなノイズを加えて予測可能性を排除します。パスワードとソルトを組み合わせてハッシュ化したり、鍵導出関数(KDF)に入力することで、各アカウントや導出ごとに一意の結果が得られます。ソルトは通常ハッシュと一緒に保存され、秘密にする必要はありません。主な目的は、事前計算や大量攻撃への防御です。

KDFを使わず高速なハッシュだけの場合、攻撃者は高性能なハードウェアで総当たり攻撃を行えます。KDFは「じっくり調理する」工程のように、Argon2idやscryptなどの方式で多くの時間とメモリを必要とし、推測攻撃のコストを大幅に上げます。ソルトはオンラインでの推測やフィッシングを防ぐものではなく、主にオフラインでの解読や事前計算攻撃への防御です。

ウォレットとニーモニックにおける暗号学的ソルトの利用

ウォレットでは、ユーザーのパスフレーズでローカルの秘密鍵やシードファイルを暗号化し、ソルトとKDFを組み合わせて暗号鍵を導出し、オフライン攻撃への耐性を高めています。ニーモニック(BIP39)ベースのウォレットでは、「追加パスフレーズ」(「25番目の単語」とも呼ばれる)というオプションがあり、この追加の秘密によって導出されるシードが変化し、「秘密のソルト」として機能します。

追加パスフレーズは通常のソルトと異なり、ユーザー自身が記憶しなければならず、忘れると導出したアドレスや資産へのアクセスは復元できません。この機能を有効にすると、同じニーモニックから全く異なるウォレットを生成でき、ニーモニックが漏洩した場合のセキュリティが向上します。ただし、このパスフレーズは必ず安全にバックアップし、ニーモニックと一緒に保存しないでください。

取引所やログインシステムでの暗号学的ソルトの使い方

中央集権型アカウントシステムでは、各アカウントごとにユニークなソルトを生成し、「パスワード+ソルト」をKDF(Argon2id、scrypt、PBKDF2など)に入力し、その結果のハッシュを保存するのが業界標準です。ログイン時には同じソルトを用いてハッシュを再計算し、認証を行います。Gateのような主要プラットフォームでは「ユニークソルト+遅いKDF」方式がベストプラクティスです。

ユーザーは強力なパスワードと二要素認証を必ず有効化してください。暗号学的ソルトだけではオンラインのパスワード推測やクレデンシャルスタッフィング、フィッシングを防げません。不審なログインが検知された場合は速やかにパスワードを変更し、異なるサイトで同じパスワードを使い回さないことでクロスサイトリスクを低減しましょう。

暗号学的ソルトと乱数・ハッシュ・KDFの関係

ハッシュは情報の指紋であり、同じ入力には常に同じ出力が返されます。暗号学的ソルトは「同じ入力」でも同じハッシュにならないようにし、事前計算攻撃を防ぎます。KDFは「じっくり調理する」工程のように、総当たり攻撃を大幅に困難にします。この3つを組み合わせることで堅牢なパスワード保存が実現します。

乱数やノンスはソルトと関連しますが異なります。署名におけるノンスは一度きりのランダム値で、予測不能性やリプレイ攻撃防止のために使われます。暗号学的ソルトはアカウントやデータ項目に紐付けられ、同じ入力のハッシュや鍵導出を長期的に撹乱するためにデータと一緒に保存されます。

暗号学的ソルトに関する誤解とリスク

-

ソルトは秘密にすべきだと考えること。実際には、ソルト自体は公開されても問題なく、攻撃への個別パラメータです。パスワードや秘密鍵、追加パスフレーズは必ず秘密にしてください。

-

予測可能な情報(ユーザー名やメールアドレスなど)をソルトに使ったり、同じソルトを複数のアカウントで使い回すこと。これによりランダム性が失われ、大量攻撃が容易になります。

-

KDFを使わず高速なハッシュだけで運用すること。現代のハードウェアでは、遅い鍵導出がなければ総当たり攻撃が非常に高速です。

-

ソルトを鍵とみなすこと。ソルトは強力なパスワードや二要素認証、ハードウェアウォレットの代用にはなりません。BIP39の追加パスフレーズを忘れると、そのウォレットへのアクセスは永久に失われます。

「Crypto Salt」と名付けられたプロジェクトと技術的ソルトの見分け方

「Crypto Salt」などの名称を持つプロジェクトやトークンがあります。区別するには、公式ウェブサイトやホワイトペーパーの有無、コントラクトアドレスの公開・検証状況、信頼できるセキュリティ監査の有無、チームやコードのオープンソース性、プロジェクト説明で「暗号学的ソルト」概念を誇張していないかなどを確認しましょう。

常に独立した投資判断を行い、「セキュリティ」や「ソルト」といった用語をマーケティングやフィッシングに利用するプロジェクトには注意してください。金融取引を行う際は、信頼できるチャネルで情報を確認し、承認プロンプトやコントラクト権限を慎重に見直し、不明なコントラクトに安易に署名・承認しないようにしましょう。

開発者が暗号学的ソルトを正しく実装する方法

-

各アカウントやデータ項目ごとに、十分な長さ(最低16バイト)のユニークなランダムソルトを、暗号学的に安全な乱数生成器で作成してください。

-

十分に遅いパラメータのKDFを選択してください。Argon2id(メモリ・時間コストのバランスが良い)やscryptを推奨します。PBKDF2しか使えない場合は反復回数を十分に増やしてください。サーバー性能やセキュリティ要件に応じてパラメータを定期的に見直しましょう。

-

ソルトはハッシュと一緒に保存し、必要に応じてアプリケーション設定と分離した「ペッパー」(グローバルな秘密)を追加することも検討してください。パスワード導出の詳細をログやエラーメッセージで漏らさないよう注意しましょう。

-

スムーズなアップグレードパスを計画してください。例えば、ログイン時に古いハッシュ形式を検知し、認証成功後に新パラメータで再計算・保存することで、ユーザーを段階的に移行できます。

-

予測可能なフィールド(ユーザー名やタイムスタンプなど)をソルトに使ったり、アカウント間でソルトを使い回したりしないでください。ウォレットの追加パスフレーズは、ユーザー自身がこの秘密を管理する必要があり、ファイルに記録してはいけません。

暗号学的ソルトの要点まとめ

暗号学的ソルトは、ハッシュや鍵導出の前に予測可能性を排除する役割を持ちます。KDFと組み合わせることで、オフライン攻撃のコストが大幅に上がります。Web3では、ソルトが安全なログインパスワード保存、ウォレットのパスフレーズ暗号化、プライバシーコミットメントの基盤となっています。ユーザーは強力なパスワード、ユニークな認証情報、二要素認証、ニーモニックや追加パスフレーズの安全なバックアップが不可欠です。開発者はユニークなランダムソルト、適切なKDFパラメータ、安全な移行戦略が重要です。ソルトは鍵や万能の盾ではなく、適切なセキュリティ対策と組み合わせて初めてアカウントや資産を守ります。

FAQ

ウォレットのニーモニックにソルト保護は必要ですか?

はい、ただし正しい方法で実装してください。ソルトは総当たり攻撃を防ぎ、ニーモニックのセキュリティを高めます。ウォレットに備わったソルト機能(BIP39パスフレーズなど)を利用し、自分で手動追加するのは避けてください。Gateのような信頼できるプラットフォームにインポートする際は、ソルト保護を有効にし、ニーモニックが漏洩しても直接悪用されないようにしましょう。

一部の取引所でログイン時にソルトやセキュリティコードの設定が求められるのはなぜですか?

これは多層的なセキュリティ対策の標準的な手法です。ソルトやセキュリティコードは、クレデンシャルスタッフィングや総当たり攻撃による不正ログインを防ぎます。Gateのような信頼性の高い取引所では、このような認証を必須としています。メインパスワードとは別に、強力でランダムなソルトやセキュリティコードを設定し、安全に保管してください。

ソルト、パスワード、秘密鍵の違いは何ですか?

それぞれ役割が異なります。パスワードは自分で設定するログイン認証情報、秘密鍵はウォレットアドレスを導出するもので絶対に漏らしてはいけません。ソルトはパスワードや秘密鍵の暗号化を強化するためのランダムデータで、通常はシステムが管理します。まとめると、パスワードは自分で設定し、秘密鍵はシステムが生成し、ソルトはシステムが隠れて管理します。

「Crypto Salt」というプロジェクトを聞きましたが、技術的な暗号学的ソルトと同じですか?

いいえ。「Crypto Salt」というプロジェクト名は暗号用語を借用していますが、通常は技術的なソルトとは無関係です。必ず公式ドキュメントや背景を独自に確認し、Gateのような公式プラットフォームで事実を確かめ、技術用語とプロジェクト名の混同を避けてください。

ソルトを設定して忘れた場合、アカウントを復元できますか?

アカウントの種類によります。ウォレットの追加パスフレーズ(ソルト)をバックアップせずに失った場合、そのウォレットは復元できません。これは設計上の仕様です。取引所アカウントのソルトは、本人確認を経てリセットできる場合が多いです。ソルトの設定前に、専用ツールやパスワードマネージャーで安全に保管し、記憶だけに頼らないようにしましょう。Gateのようなプラットフォームでは、復元用認証情報も必ず安全にバックアップしてください。

関連記事

Piコインの真実:次のビットコインになる可能性がありますか?

秘密鍵とシードフレーズ:主な違い