# **背景**最近、新しいタイプのフィッシング詐欺が注目されています。この種の詐欺は通常、店頭預金取引から始まり、正式な取引を行う前に、被害者に0.1USDTを送金するように依頼し、被害者のアドレスが危険にさらされているかどうかを確認するために被害者に0.1USDTを送金するように依頼し、送金のために「パブリックチェーン」アドレスを送信し、送金するにはパブリックチェーンアドレスをウォレットブラウザに入力する必要があることを被害者に思い出させます。 その結果、被害者がブラウザに「パブリックチェーン」アドレスを入力した後、アカウント内のすべてのトークンが盗まれていることがわかりました。 どうなっているのですか。# **手口分析**被害者から提供された情報を分析したところ、盗まれたのは単純な送金ではないことがわかりました(被害者の情報を保護するためにアドレスを難読化しました)。 私たちの経験では、これはライセンスによって引き起こされるフィッシングの盗難であるはずです。 契約呼び出し (TK... Gh) を呼び出して transferFrom 関数を呼び出すと、被害者のアドレス (TX... 1W)を詐欺師のアドレス(TR... 8v)。現時点では、詐欺師の口の中の「パブリックチェーン」アドレスに焦点を当てます 0x2e16edc742de42c2d3425ef249045c5c.in 一見すると、アドレスに問題はありません。 しかし、よく見ると、それは大きな問題です! まず第一に、これはTRONでの転送ですが、これは0xで始まるアドレスです。 次に、よく見ると、アドレスではなく、末尾に.inが付いたURLであることがわかります。URLを分析すると、URLは1か月前(10月11日)に作成され、IPアドレスは38.91.117.26であることがわかります。 このIPの下にも同様のURLがあり、これらはすべて先月作成されたものです。0x2e16edc742de42c2d3425ef249045c5b.intgsfjt8m2jfljvbrn6apu8zj4j9ak7erad.in 現在、開くことができるのは 0x2e16edc742de42c2d3425ef249045c5b.in のみであり、ウォレットブラウザでアドレスを検索すると、ページはTRONネットワークのみを選択できることがわかります。 金額を入力したら、[次へ]をクリックすると、[契約のやり取り]と表示されます。 Dataセクションのデータをデコードしたところ、詐欺師(TYiMfUXA9JcJEaiZmn7ns2giJKmToCEK2N)がユーザーを騙してincreaseApprovalに署名させ、ユーザーが「確認」をクリックすると、transferFromメソッドを介してユーザーのトークンが詐欺師によって盗まれたことがわかりました。 詐欺師のアドレスを分析すると、一部のユーザーがだまされていたことがわかりました。 被害者のUSDTの大部分は、アドレスTLdHGHB8HDtPeUXPxiwU6bed6wQEH25ZKQに転送されました。 MistTrackを使用してこのアドレスを確認すると、このアドレスは3,827USDT以上を受け取っていることがわかりました。 他のアドレスの分析は繰り返されません。# **概要**この記事では、実際の盗難事件から始まり、フィッシングURLを転送先アドレスに偽装する新しいタイプの詐欺を紹介します。 SlowMistのセキュリティチームは、ブロックチェーン技術は不変であり、オンチェーン操作は不可逆的であるため、操作を行う前に必ずアドレスを注意深く確認すると同時に、MistTrackにターゲットアドレスを入力し、リスクスコアと悪意のあるラベルを確認するなど、オンチェーン操作を行う前にターゲットアドレスのリスクを事前に理解する必要があることをここに思い出させ、ある程度資金を失う状況に陥ることを回避できます。 住所で異常な転送が見つかった場合は、警戒して冷静に確認し、必要に応じて、お問い合わせいただくか、こちらからフォームを送信してください

新しい詐欺 | 転送アドレスを装ったフィッシングURLに注意

背景

最近、新しいタイプのフィッシング詐欺が注目されています。

この種の詐欺は通常、店頭預金取引から始まり、正式な取引を行う前に、被害者に0.1USDTを送金するように依頼し、被害者のアドレスが危険にさらされているかどうかを確認するために被害者に0.1USDTを送金するように依頼し、送金のために「パブリックチェーン」アドレスを送信し、送金するにはパブリックチェーンアドレスをウォレットブラウザに入力する必要があることを被害者に思い出させます。 その結果、被害者がブラウザに「パブリックチェーン」アドレスを入力した後、アカウント内のすべてのトークンが盗まれていることがわかりました。

どうなっているのですか。

手口分析

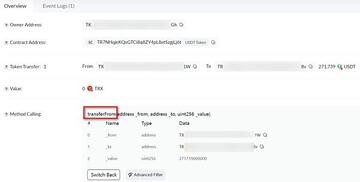

被害者から提供された情報を分析したところ、盗まれたのは単純な送金ではないことがわかりました(被害者の情報を保護するためにアドレスを難読化しました)。

私たちの経験では、これはライセンスによって引き起こされるフィッシングの盗難であるはずです。 契約呼び出し (TK... Gh) を呼び出して transferFrom 関数を呼び出すと、被害者のアドレス (TX... 1W)を詐欺師のアドレス(TR... 8v)。

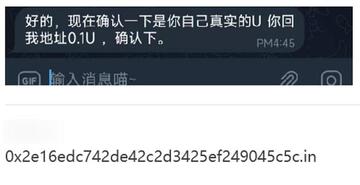

現時点では、詐欺師の口の中の「パブリックチェーン」アドレスに焦点を当てます 0x2e16edc742de42c2d3425ef249045c5c.in

一見すると、アドレスに問題はありません。 しかし、よく見ると、それは大きな問題です! まず第一に、これはTRONでの転送ですが、これは0xで始まるアドレスです。 次に、よく見ると、アドレスではなく、末尾に.inが付いたURLであることがわかります。

URLを分析すると、URLは1か月前(10月11日)に作成され、IPアドレスは38.91.117.26であることがわかります。

このIPの下にも同様のURLがあり、これらはすべて先月作成されたものです。

0x2e16edc742de42c2d3425ef249045c5b.in

tgsfjt8m2jfljvbrn6apu8zj4j9ak7erad.in

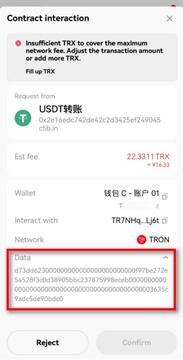

現在、開くことができるのは 0x2e16edc742de42c2d3425ef249045c5b.in のみであり、ウォレットブラウザでアドレスを検索すると、ページはTRONネットワークのみを選択できることがわかります。

金額を入力したら、[次へ]をクリックすると、[契約のやり取り]と表示されます。

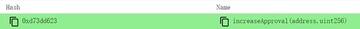

Dataセクションのデータをデコードしたところ、詐欺師(TYiMfUXA9JcJEaiZmn7ns2giJKmToCEK2N)がユーザーを騙してincreaseApprovalに署名させ、ユーザーが「確認」をクリックすると、transferFromメソッドを介してユーザーのトークンが詐欺師によって盗まれたことがわかりました。

詐欺師のアドレスを分析すると、一部のユーザーがだまされていたことがわかりました。

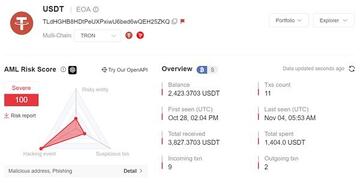

被害者のUSDTの大部分は、アドレスTLdHGHB8HDtPeUXPxiwU6bed6wQEH25ZKQに転送されました。

MistTrackを使用してこのアドレスを確認すると、このアドレスは3,827USDT以上を受け取っていることがわかりました。

他のアドレスの分析は繰り返されません。

概要

この記事では、実際の盗難事件から始まり、フィッシングURLを転送先アドレスに偽装する新しいタイプの詐欺を紹介します。 SlowMistのセキュリティチームは、ブロックチェーン技術は不変であり、オンチェーン操作は不可逆的であるため、操作を行う前に必ずアドレスを注意深く確認すると同時に、MistTrackにターゲットアドレスを入力し、リスクスコアと悪意のあるラベルを確認するなど、オンチェーン操作を行う前にターゲットアドレスのリスクを事前に理解する必要があることをここに思い出させ、ある程度資金を失う状況に陥ることを回避できます。 住所で異常な転送が見つかった場合は、警戒して冷静に確認し、必要に応じて、お問い合わせいただくか、こちらからフォームを送信してください