Sécurité

Le monde du Web3 est rempli à la fois d'opportunités et de risques. Ce sujet vous fournira une analyse complète des incidents de sécurité dans le Web3, dévoilera les méthodes d'attaque courantes et les vulnérabilités, et offrira des stratégies pratiques de protection des actifs ainsi que des conseils.

Articles (146)

Débutant

Portefeuille froid Pas froid ? Comment un journaliste chevronné a perdu 400 000 $ dans une escroquerie

Dans ce monde numérique décentralisé, chacun est responsable de la protection de ses propres actifs et agit comme la première ligne de défense contre les risques. Nous ne pouvons pas compter sur les autres, mais nous pouvons compter sur les règles et le bon sens. N'oubliez jamais : Ne partagez jamais votre phrase mnémonique.

3/3/2025, 3:30:36 AM

Intermédiaire

Qu'est-ce que OP_VAULT ?

Cet article explore OP_VAULT, une fonctionnalité de Bitcoin conçue pour renforcer la sécurité en protégeant les fonds contre la perte ou l'accès non autorisé. Avec la croissance de l'adoption de Bitcoin, OP_VAULT introduit des "covenants," qui permettent aux utilisateurs d'établir des directives prédéterminées sur la manière dont leur cryptomonnaie peut être utilisée. Cette fonctionnalité ajoute à la fois sécurité et flexibilité pour protéger les actifs numériques.

3/3/2025, 3:22:47 AM

Intermédiaire

Comment DeFi peut-elle répondre efficacement à la volatilité du marché après le piratage de Bybit ?

Cet article explore l'impact du récent piratage sur Aave, Ethena et USDe, analyse comment les systèmes DeFi ont réagi à l'événement et examine si la Preuve des réserves pourrait empêcher plus de 20 millions de liquidations.

3/3/2025, 3:08:02 AM

Intermédiaire

Comment pouvons-nous rendre l'utilisation des données web2 dans web3 réellement privée et vérifiable ?

Nous ne pouvons pas simplement passer à un monde où seul le web3 existe sans partager quoi que ce soit. Non, nous devons encore partager, mais seulement ce qui est nécessaire.

2/25/2025, 6:50:45 AM

Intermédiaire

Exploration de l'auto-régulation dans l'écosystème Web3 à travers le prisme du "Problème du citron"

Cet article examine le "problème du citron" dans la cryptographie—où les utilisateurs ne peuvent pas facilement distinguer les bons projets des mauvais, créant une crise de confiance dans l'écosystème. Il suggère d'utiliser la technologie de preuve de connaissance nulle (ZK) pour l'autorégulation, pour construire la confiance et le consensus social tout en maintenant le système sans autorisation. Cette approche permettrait au système cryptographique de développer des mesures de sécurité robustes, tout comme l'a fait l'industrie des casinos, transformant finalement les "citrons" en "pêches" et rendant la cryptographie essentielle à la vie économique.

2/18/2025, 6:20:58 AM

Intermédiaire

Qui étaient même les Cypherpunks?

Nous, les Cypherpunks, sommes dédiés à la construction de systèmes anonymes. Nous défendons notre vie privée avec la cryptographie, les systèmes de transfert de courrier anonymes, les signatures numériques et la monnaie électronique.

2/18/2025, 4:14:30 AM

Avancé

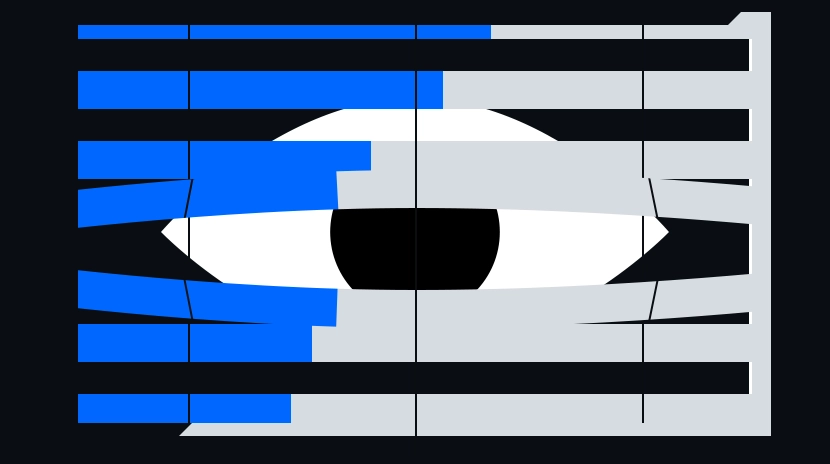

gate Recherche : Résumé de l'incident de sécurité pour janvier 2025

Le rapport de recherche de gate indique qu'en janvier 2025, l'industrie Web3 a connu 40 incidents de sécurité, entraînant des pertes d'environ 87,94 millions de dollars, une augmentation significative par rapport au mois précédent. Les violations de compte étaient la principale menace, représentant 52% des pertes totales. Les incidents majeurs comprenaient une attaque de pirate informatique sur l'échange Phemex, une vulnérabilité de sécurité importante affectant NoOnes et une fuite de clé privée chez Moby. Ces incidents ont exposé les risques clés liés aux contrats intelligents et aux protocoles inter-chaînes, soulignant la nécessité de renforcer les audits de contrats, l'introduction d'une surveillance en temps réel et de mécanismes de défense multicouches pour améliorer la sécurité de la plateforme et renforcer la confiance des utilisateurs.

2/11/2025, 9:31:07 AM

Intermédiaire

Mes données ne sont pas à moi : couches de confidentialité

Cet article explore comment tirer parti des technologies telles que ZKP, zkTLS, TEE et FHE pour protéger la confidentialité des données et garantir la vérifiabilité et la fiabilité des données dans le paysage en constante évolution du développement de l'IA et de la blockchain.

2/11/2025, 7:21:57 AM

Intermédiaire

SlowMist: Une plongée approfondie dans les techniques de phishing Web3

Cet article examine les menaces de phishing dans l'espace Web3, où les attaquants utilisent des tactiques telles que de faux comptes, des annonces de moteur de recherche, des robots TG, des e-mails de phishing et des manipulations psychologiques (avidité, peur) pour tromper les utilisateurs afin de révéler leurs clés privées ou d'autoriser des transactions, ce qui conduit finalement au vol d'actifs.

2/10/2025, 1:28:28 PM

Intermédiaire

Mes données ne sont pas à moi : l'émergence des couches de données

Les discussions sur la propriété des données et la confidentialité se sont intensifiées. Les protocoles de données Web3 comme Vana, Ocean Protocol et Masa émergent, favorisant la souveraineté des données décentralisée et permettant aux utilisateurs de contrôler et monétiser leurs données, en particulier dans la formation à l'IA et l'acquisition de données en temps réel. Ces protocoles offrent de nouvelles solutions pour le commerce des données et la protection de la vie privée, répondant à la demande croissante de données de haute qualité.

2/10/2025, 4:24:36 AM

Intermédiaire

Qu'est-ce que Compute Labs?

Compute Labs est un protocole de tokenisation de calcul qui permet la financiarisation de l'IA, l'exposition directe aux actifs de calcul et la création de dérivés de calcul, permettant aux investisseurs de réaliser de bons rendements sur leurs investissements.

2/10/2025, 1:21:32 AM

Débutant

La vérité sur la pièce PI : pourrait-elle être le prochain Bitcoin ?

Explorer le modèle de minage mobile de Pi Network, les critiques auxquelles il est confronté et ses différences avec Bitcoin, en évaluant s’il a le potentiel d’être la prochaine génération de crypto-monnaie.

2/7/2025, 2:15:33 AM

Débutant

Avocats Web3 : les politiques d'ouverture financière transfrontalière sont publiées - l'industrie de la cryptographie saisira-t-elle l'opportunité de la Grande Baie ?

Analyse des politiques d'ouverture financière publiées par la Banque populaire de Chine et d'autres régulateurs, exploration de leur impact potentiel et des opportunités pour l'industrie de la blockchain et des actifs cryptographiques.

2/6/2025, 9:03:07 AM

Intermédiaire

Exploration de la plateforme d'audit de contrats intelligents AI 0x0

Cet article analyse la plateforme 0x0, un projet blockchain innovant combinant l'audit de contrats intelligents alimenté par l'IA avec la protection de la vie privée. Grâce au portefeuille Arcane, les utilisateurs peuvent effectuer des transferts d'actifs anonymes tandis que les relais maintiennent la confidentialité des transactions. La plateforme dispose d'un système d'audit AI qui identifie en temps réel les vulnérabilités des contrats, ainsi qu'une stratégie unique de tokenomics et de rachat et de brûlage pour améliorer la valeur des jetons. Bien qu'il soit confronté à des complexités techniques, le lancement imminent de la mainnet de 0x0 et le développement de son écosystème le positionnent comme un leader de la confidentialité et de la décentralisation blockchain.

2/5/2025, 3:47:53 PM

Intermédiaire

Expliqué habituel: les problèmes cachés derrière USD0++ Déclouage et la liquidation des prêts circulaires

Usual a récemment attiré l'attention du marché en raison de l'incident de déconnexion de USD0++. USD0++ est une stablecoin améliorée adossée à des actifs RWA, offrant jusqu'à 50% de rendement annuel. Le 10 janvier, Usual a modifié ses règles de rachat, réduisant le taux de rachat inconditionnel à 0,87, ce qui a déclenché la panique sur le marché et a fait chuter le prix de USD0++ à environ 0,9 $. Cette décision est perçue comme un effort stratégique de l'équipe du projet pour déclencher avec précision la liquidation des positions de prêt circulaires à forte levier grâce à un plancher de rachat fixé et une ligne de liquidation, tout en essayant de contrôler la circulation du token USUAL et d'enrayer la spirale de la mort. Cependant, le processus centralisé et dépourvu de gouvernance des modifications des règles a suscité des inquiétudes parmi les utilisateurs. Cet incident reflète les risques de participation dans les produits DeFi complexes et les ajustements dynamiques dans le développement du marché.

1/27/2025, 7:31:17 AM

Découvrez le monde des cryptomonnaies et abonnez-vous à Gate pour une nouvelle perspective