Các Chiêu Lừa Đảo Đa Chữ Ký Là Gì Và Người Dùng Làm Thế Nào Để Bảo Vệ Chính Mình?

Công nghệ Đa chữ ký (multisig) đã cải thiện đáng kể tính bảo mật và linh hoạt của việc lưu trữ tiền điện tử. Bằng cách loại bỏ điểm thất bại duy nhất liên quan đến khóa riêng tư, nó tạo nên nền tảng vững chắc cho quản lý tài sản, ứng dụng doanh nghiệp và dịch vụ tài chính sáng tạo. Tuy nhiên, giống như bất kỳ hệ thống phức tạp nào, Đa chữ ký cũng có thể trở thành mục tiêu của các kẻ tấn công, và các vụ lừa đảo liên quan đến nó ngày càng phổ biến. Bài viết này khám phá ưu điểm và rủi ro của các giải pháp Đa chữ ký và cung cấp các mẹo an toàn thực tế để giúp người dùng tận dụng đầy đủ các lợi ích của ví Đa chữ ký trong khi giảm thiểu các mối đe dọa tiềm ẩn.Trong khu rừng tối của thế giới tiền điện tử, các vụ vi phạm mạng liên tục nổi lên một sau một. Theo công ty an ninh blockchain PeckShield, hơn 300 vụ vi phạm tiền điện tử đã xảy ra vào năm 2024, dẫn đến tổng thiệt hại lên đến 2,15 tỷ USD - tăng 30% so với 1,51 tỷ USD vào năm 2023. Hacker coi mọi lĩnh vực như máy ATM cá nhân của họ, đặc biệt là gian lận liên quan đến ví điện tử phổ biến, bao gồm cả các vụ lừa đảo đa chữ ký.

Một loại lừa đảo đa chữ ký là một hình thức gian lận chiếm đoạt tài khoản ví bằng cách lợi dụng cơ chế đa chữ ký (thường được gọi là multi-sig), dẫn đến người dùng mất kiểm soát và bị đánh cắp tài sản của họ. Trong khi mục đích ban đầu của hệ thống đa chữ ký là nâng cao bảo mật ví, tính phức tạp bẩm sinh của nó thường trở thành một điểm vào cho những kẻ lừa đảo. Bài viết này sẽ khám phá sâu hơn về cơ chế đa chữ ký - tìm hiểu cách hoạt động, ưu điểm và nhược điểm, các trường hợp thực tế và cuối cùng cung cấp cho người dùng các chiến lược phòng ngừa để bảo vệ tài sản ví kỹ thuật số của họ tốt hơn.

Cơ chế Đa chữ ký là gì?

Cơ chế đa chữ ký (multisig) là một kỹ thuật bảo mật được áp dụng rộng rãi trong lĩnh vực tiền điện tử và blockchain. Nó yêu cầu nhiều người giữ khóa riêng tư phối hợp để xác thực giao dịch hoặc thực hiện các hoạt động quan trọng, cho phép nhiều người dùng quản lý và kiểm soát quyền truy cập vào một ví tiền điện tử duy nhất một cách cộng tác. So với các hệ thống chỉ sử dụng một khóa, đa chữ ký cung cấp sự bảo mật và linh hoạt đáng kể thông qua quyền ủy quyền phân tán. Nó đặc biệt phù hợp cho các kịch bản như cộng tác nhóm, quản lý tài sản tổ chức và quản trị DAO.

Để nói một cách đơn giản, Đa chữ ký là một khóa kết hợp an ninh cao, nơi nhiều chìa khóa phải được sử dụng để mở khóa. Điều này có nghĩa là ngay cả khi một hoặc nhiều chìa khóa riêng lẻ bị mất hoặc bị đe dọa, tài sản trong ví vẫn có thể được bảo mật.

Các Bước Quan Trọng Trong Quá Trình Phát Triển Cơ Chế Đa Chữ Ký

- 2012: Giao thức P2SH (Pay-to-Script-Hash) của Bitcoin giới thiệu khả năng nhúng các kịch bản đa chữ ký vào giao dịch thông qua việc băm.

- 2016: Sàn giao dịch tiền điện tử Bitfinex đã áp dụng giải pháp đa chữ ký của BitGo để quản lý tài sản người dùng. Tuy nhiên, do cấu hình sai trong ví nóng, 120.000 BTC đã bị đánh cắp.

- 2017: Ví đa chữ ký Parity bị tấn công do lỗ hổng mã nguồn, dẫn đến việc mất khoảng 150.000 ETH.

- Năm 2020: Nhóm Gnosis chính thức ra mắt Gnosis Safe, giải pháp ví đa chữ ký chuẩn đầu tiên trong hệ sinh thái Ethereum. Cùng năm đó, EIP-3074 của Ethereum đề xuất các mã opcode AUTH và AUTHCALL, cho phép các tài khoản sở hữu bên ngoài (EOAs) ủy quyền cho các hợp đồng thực hiện giao dịch thay mặt, cung cấp sự hỗ trợ cơ bản cho ví đa chữ ký.

- 2021: Ethereum’s EIP-4337 đề xuất trừu tượng hóa tài khoản thông qua hợp đồng thông minh, cho phép quản lý quyền linh hoạt hơn cho ví Đa chữ ký.

- Năm 2023: EIP-4337 đã chính thức được triển khai. Cùng năm đó, một lỗ hổng hợp đồng đã được phát hiện trong Safe (trước đây là Gnosis Safe). Một kẻ tấn công đã lợi dụng một lỗ hổng trong logic xác minh chữ ký để làm giả các giao dịch đa chữ ký và đánh cắp tiền. Để đáp ứng, nhóm Safe đã nhanh chóng vá lỗi, giới thiệu một framework kiểm tra bảo mật theo mô-đun và ra mắt tính năng “thực thi trì hoãn” mới.

- 2024: Đề xuất EIP-7702 cho phép địa chỉ EOA tạm thời có khả năng chức năng hợp đồng thông minh trong một giao dịch duy nhất, làm đơn giản hóa logic đa chữ ký hơn nữa.

Cách Hoạt Động của Ví Đa chữ ký

Ở lõi của cơ chế đa chữ ký là khái niệm về chữ ký ngưỡng, có nghĩa là giao dịch chỉ có thể hoàn thành khi đạt đến một số lượng chữ ký hợp lệ (ngưỡng) được xác định trước. Điều này thường được biểu thị dưới định dạng “m trong n”, trong đó m là số lượng chữ ký yêu cầu, và n là tổng số lượng khóa riêng tư tham gia. Ví dụ, trong ví đa chữ ký 2 trong số 3, ba khóa riêng tư được thiết lập, nhưng bất kỳ hai trong số chúng đều đủ để ủy quyền cho một giao dịch.

Lấy ví TronLink - hỗ trợ Đa chữ ký - làm ví dụ, quy trình hoạt động như sau:

1) Quản lý và Phân phối Khóa Riêng tư

Sau khi tạo hoặc nhập ví, người dùng điều hướng đến phần “Quản lý Quyền hạn” trong mục “Quản lý Ví”. Hệ thống quyền đa chữ ký của TRON xác định ba cấp độ truy cập: Chủ sở hữu, Nhân chứng và Hoạt động, mỗi cấp độ có các chức năng khác nhau:

- Chủ sở hữu: Đây là cấp độ cao nhất của quyền lực trong tài khoản. Nó kiểm soát sở hữu, quản lý cấu trúc quyền hạn, và có thể thực thi bất kỳ hợp đồng nào. Khi một tài khoản mới được tạo, vai trò này sẽ được gán mặc định cho tài khoản đó.

- Nhân chứng: Cấp độ này chỉ dành cho Đại diện Siêu và được sử dụng để quản lý các nút sản xuất khối. Nó không sẵn có cho người dùng thông thường. Khi quyền được sửa đổi, nút sản xuất khối phải được cấu hình lại.

- Hoạt động: Cấp độ quyền này được thiết lập và sửa đổi bởi Chủ sở hữu. Nó được sử dụng để thực hiện các nhiệm vụ cụ thể như chuyển khoản, bỏ phiếu, giao dịch cọc, phát hành tài sản và tạo hợp đồng thông minh.

Nguồn: TronLink

Người dùng có thể sửa đổi quyền hạn, thêm địa chỉ khóa riêng được giữ bởi các bên khác nhau, và cấu hình giá trị ngưỡng dựa trên nhu cầu của họ. Số lượng khóa riêng tư phải bằng hoặc lớn hơn ngưỡng. Ví dụ, trong thiết lập 3 trên 5, người dùng thêm năm khóa riêng tư, và bất kỳ ba trong số chúng phải ký giao dịch để nó trở thành hợp lệ.

2) Ký và Thực hiện Giao dịch

Sau khi thiết lập hoàn thành, Người dùng A khởi tạo yêu cầu chuyển khoản, thúc đẩy hệ thống tạo giao dịch chưa ký. Người dùng A sau đó ký giao dịch bằng khóa riêng của họ. Sau đó, Người dùng B, Người dùng C, hoặc những người giữ khóa khác ký lượt lượt cho đến khi số lượng chữ ký cần thiết được thu thập. Khi ngưỡng được đáp ứng, giao dịch được xác minh và phát sóng đến mạng lưới blockchain để thực hiện.

Ưu điểm và Nhược điểm của Cơ chế Đa chữ ký

Dựa vào cách thức hoạt động của cơ chế đa chữ ký, lợi ích của nó rõ ràng và hấp dẫn:

1) Cải thiện bảo mật đáng kể

- Ngăn chặn Điểm Thất Bại Đơn Lẻ: Khi giao dịch yêu cầu nhiều chữ ký, việc kompromat một khóa riêng tư đơn lẻ hoặc sự cố của một thiết bị không dẫn đến mất tài sản.

- Bảo vệ chống lại mối đe dọa từ bên trong: Trong môi trường nhóm, yêu cầu nhiều phê duyệt giảm đáng kể nguy cơ một cá nhân sử dụng không đúng cách các quỹ.

- Giảm Nguy Cơ Bị Hack: Một kẻ tấn công sẽ cần phải đồng thời xâm nhập vào nhiều khóa riêng tư hoặc thiết bị, làm cho việc truy cập trái phép khó khăn hơn nhiều.

2) Quản lý Tài sản Linh hoạt

- Quyền Lớp: Các ngưỡng khác nhau có thể được thiết lập cho các tình huống khác nhau.(Ví dụ: 2 trên 3 cho các giao dịch thông thường, có giá trị thấp, và 3 trên 5 cho các chuyển khoản có giá trị cao.)

- Quản lý Khóa Phân phối: Người dùng có thể lưu trữ các khóa riêng tư trên nhiều thiết bị (như điện thoại thông minh, ví cứng, v.v.) hoặc ở các vị trí vật lý khác nhau—hiệu quả trong việc phân tán rủi ro.

3) Tăng cường tính minh bạch và khả năng kiểm toán cải thiện

Tất cả thông tin liên quan đến chữ ký như địa chỉ, thời điểm đánh dấu và nhiều hơn nữa được ghi công khai và có thể truy vết, giúp việc kiểm tra sau sự kiện và trách nhiệm trở nên dễ dàng hơn.

Tuy nhiên, sự phức tạp của cơ chế đa chữ ký cũng đưa ra một số thách thức, như:

1) Quản lý Khóa Phức Tạp

Mặc dù chữ ký ngưỡng cung cấp tính linh hoạt, nhưng cũng tạo ra mức độ phụ thuộc cao. Người dùng phải đảm bảo rằng mỗi khóa riêng tư được lưu trữ an toàn và có thể truy cập. Nếu một hoặc nhiều người giữ khóa trở nên không thể tiếp cận, có thể không thể đáp ứng ngưỡng chữ ký yêu cầu - tiềm ẩn nguy cơ dẫn đến việc tiền bị khóa vĩnh viễn. Hơn nữa, kẻ tấn công có thể lợi dụng các chiến thuật kỹ thuật xã hội - thao túng niềm tin của con người bằng cách giả mạo nguồn tin hợp pháp để lừa các người ký khác cấp quyền. Điều này có thể dẫn đến truy cập trái phép và trộm cắp tiền.

2) Rào Cản Cao Đối Với Người Dùng

Vì giao dịch cần phối hợp giữa nhiều bên để ký, điều này có thể gây ra sự trì hoãn hoặc lỗi, đặc biệt là trong tình huống khẩn cấp

3) Chi phí cao trên chuỗi

Trên chuỗi như Ethereum, hợp đồng đa chữ ký yêu cầu nhiều vòng xác minh chữ ký. So với giao dịch đơn chữ ký, điều này dẫn đến chi phí gas cao đáng kể.

4) Nguy cơ của các lỗ hổng kỹ thuật

Đa chữ ký không phải là một phương pháp bảo mật tuyệt đối. Nếu hệ thống ví hoặc chính bản thân hợp đồng có lỗ hổng bảo mật, hacker có thể tận dụng chúng để đánh cắp tiền.

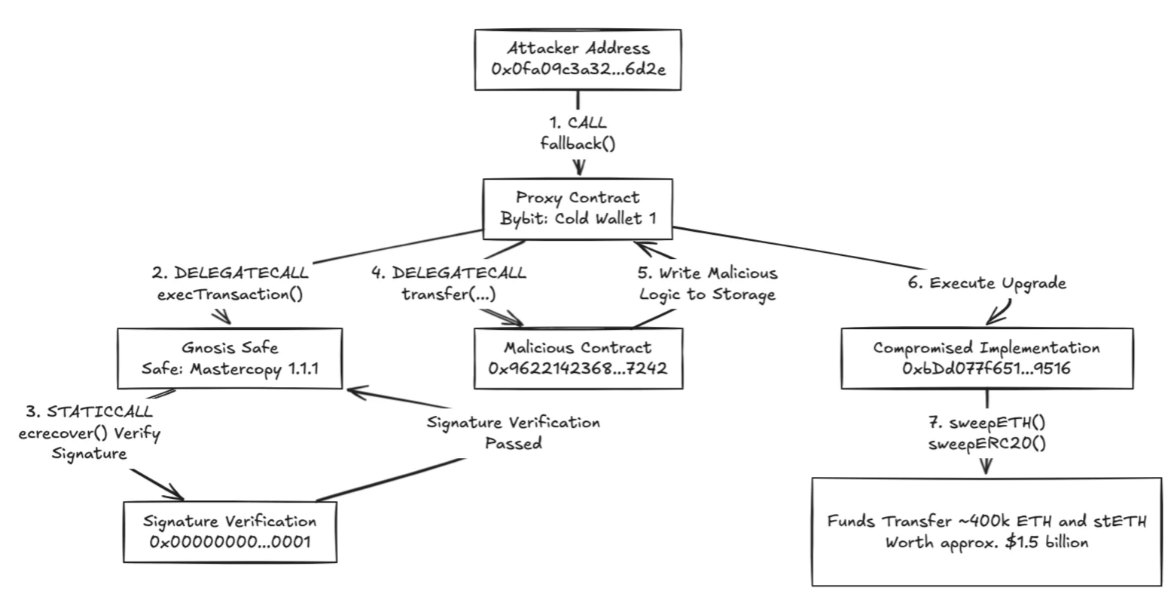

Quy trình tấn công Bybit (Nguồn: Nhóm An ninh SlowMist)

Ví dụ, vào ngày 21 tháng 2 năm 2024, ví đa chữ ký của sàn giao dịch tiền điện tử Bybit đã bị nhắm mục tiêu và xâm nhập một cách cụ thể. Hacker đã lợi dụng chức năng gọi deleGate.com trong hợp đồng ví đa chữ ký An toàn, tiêm vào một hợp đồng độc hại để ghi đè lên logic chính xác. Điều này khiến các giao dịch gian lận trở nên hợp lệ ở phía trước, đánh lừa người ký. Kết quả là, kẻ tấn công đã vượt qua quá trình xác minh đa chữ ký và chuyển gần 1,5 tỷ USD tài sản thành công đến một địa chỉ ví ẩn danh.

Các chiến thuật phổ biến được sử dụng trong các vụ lừa đảo Đa chữ ký là gì?

Ở cốt lõi của chúng, các trò lừa đảo đa chữ ký thường xoay quanh việc rò rỉ khóa riêng tư hoặc thay đổi quyền truy cập ví mà không được phép. Kẻ lừa đảo có quyền truy cập vào khóa riêng tư hoặc cụm từ ghi nhớ của người dùng thông qua các phương tiện khác nhau, sau đó sửa đổi quyền truy cập của ví—thêm địa chỉ của họ làm đồng kiểm soát của tài khoản đa chữ ký. Trong những trường hợp như vậy, người dùng vẫn có thể nhận tiền vào ví mà không gặp vấn đề gì, nhưng khi họ cố gắng chuyển tiền ra, họ sẽ phát hiện họ không thể làm điều đó. Do thiết lập ẩn này, nhiều người dùng không nhận ra họ đã mất kiểm soát của ví của mình. Kẻ lừa đảo thường chơi trò dài—chờ đợi tài sản tích lũy trước khi rút tiền từ ví.

Vậy, trong những tình huống nào thì các ví tiền thông thường rơi vào các thiết lập đa chữ ký độc hại?

1) Quản lý Khóa không Đúng cách bởi Người Dùng: Một số người dùng lưu trữ các khóa riêng tư hoặc cụm từ ghi nhớ bằng cách chụp ảnh màn hình, tải lên ổ đĩa đám mây, hoặc lưu trữ trên thiết bị kết nối internet. Tin tặc có thể thu thập chúng thông qua các cuộc tấn công mạng, và khi họ truy cập, họ có thể ngay lập tức cấu hình quyền đa chữ ký độc hại.

2) Các cuộc tấn công Kỹ thuật Xã hội: Đây xuất hiện dưới nhiều hình thức khác nhau. Các chiến thuật phổ biến bao gồm việc gửi liên kết lừa đảo từ các trang web của bên thứ ba, yêu cầu giả mạo về việc nhận token miễn phí, hấp dẫn người dùng với việc nạp tiền giá rẻ, giả mạo hỗ trợ kỹ thuật, hoặc giả danh thành viên nhóm để lừa người dùng cho phép. Các phương pháp này có thể khiến người dùng tiết lộ khóa riêng của ví của họ một cách biết hoặc không biết, hoặc kích hoạt mã hợp đồng thông minh độc hại thay đổi quyền kiểm soát của ví — dẫn đến việc cấu hình ví như một ví Đa chữ ký dưới sự kiểm soát của kẻ lừa đảo.

3) Tiết Lộ Khóa Công Kích Tính Tới Bởi Người Khác: Trong một số trường hợp, các kẻ lừa đảo giả vờ họ không biết cách vận hành một ví và cung cấp khóa riêng tư cho người dùng để được giúp đỡ với giao dịch. Tuy nhiên, ví đã được thiết lập trước đó như là một ví Đa chữ ký, và khi người dùng chuyển tiền điện tử vào đó, tài sản sẽ bị mất một cách không thể đảo ngược — được kiểm soát bởi kẻ lừa đảo thông qua quyền Đa chữ ký.

Làm thế nào người dùng có thể bảo vệ họ?

Để tận dụng hoàn toàn các lợi ích về an ninh của cơ chế đa chữ ký trong khi giảm thiểu rủi ro, người dùng nên áp dụng một cách tiếp cận kép: kết hợp các biện pháp bảo vệ kỹ thuật với các thực tiễn tốt về hành vi.

Biện pháp kỹ thuật:

- Chọn dịch vụ đa chữ ký đáng tin cậy: Ưu tiên ví đa chữ ký mã nguồn mở đã trải qua kiểm định bảo mật bởi bên thứ ba. Chọn những nhà cung cấp dịch vụ hoặc nền tảng ví có uy tín cao và lịch sử bảo mật được chứng minh.

- Triển khai nhiều lớp bảo mật: Ngoài việc sử dụng đa chữ ký, người dùng cũng nên kích hoạt các công cụ bảo vệ bổ sung như ví cứng (ví dụ, Ledger, Trezor), xác thực hai yếu tố (2FA), phần mềm diệt virus, và tiện ích mở rộng trình duyệt như Scam Sniffer để chặn các mối đe dọa lừa đảo.

Thực hành hành vi:

- Bảo vệ khóa riêng tư một cách đúng đắn: Không bao giờ chia sẻ khóa riêng tư của bạn với bất kỳ ai. Để tránh rủi ro trực tuyến, lưu trữ khóa riêng tư hoặc cụm từ ghi nhớ offline, lý tưởng là viết xuống giấy bền và kín đáo an toàn tại một vị trí vật lý.

- Hãy cẩn thận với các hoạt động và liên kết đáng ngờ: Không bao giờ nhấp vào các liên kết không rõ nguồn gốc hoặc tải ứng dụng không chính thức. Luôn xác minh thông báo airdrop và các thông tin khác thông qua các nguồn chính thức. Trước khi chấp nhận bất kỳ tương tác hợp đồng nào, hãy xem xét kỹ các quyền được yêu cầu - chẳng hạn như phê duyệt token hoặc nâng cấp tài khoản - và từ chối mọi thứ đáng ngờ.

- Xem xét định trạng ủy quyền ví thường xuyên: Sử dụng các công cụ như Revoke.cash để kiểm tra và thu hồi bất kỳ quyền ủy quyền ví không được phép nào.

Điều hành trong thế giới tiền điện tử đòi hỏi sự cảnh giác liên tục. Người dùng nên áp dụng tư duy “không tin tưởng”—tránh suy nghĩ ước muốn hoặc ảo tưởng về làm giàu nhanh, và luôn tỉnh táo trước những cạm bẫy phổ biến. Quan trọng không kém là cập nhật thông tin: tìm hiểu về các kỹ thuật lừa đảo phát triển và xây dựng nhận thức rủi ro mạnh mẽ hơn.

Nếu người dùng phát hiện ra rằng ví của họ đã được cấu hình một cách độc hại như một tài khoản Đa chữ ký, họ nên ngay lập tức ngắt kết nối từ internet, ngắt tất cả thiết bị kết nối khỏi việc tương tác với ví bị xâm nhập, thu hồi quyền thông qua một trình duyệt blockchain, và liên hệ với một đội ngũ an ninh chuyên nghiệp ngay lập tức để được hỗ trợ.

Tất nhiên, ngoài người dùng cá nhân, cơ chế đa chữ ký chính nó cũng phải tiếp tục phát triển để bảo vệ tốt hơn chống lại các cuộc tấn công ngày càng tinh vi hơn. Ví dụ, tích hợp MPC (Tính toán Đa Bên) để kích hoạt các chữ ký 'không có khóa', cho phép người dùng ký kết giao dịch mà không cần phải tiết lộ hoàn toàn khóa riêng; triển khai các phòng thủ linh hoạt điều chỉnh các quy tắc chữ ký theo thời gian thực dựa trên thông tin tình báo đe dọa; và xây dựng các hệ thống xác minh tự động sử dụng công cụ phát hiện AI để đóng băng giao dịch đáng ngờ và kích hoạt cảnh báo.

Trong khi đó, các cơ quan quản lý cũng đã bắt đầu áp đặt yêu cầu tuân thủ cho dịch vụ ví lưu trữ, bao gồm ví đa chữ ký. Ví dụ, quy định về thị trường tài sản tiền điện tử của Liên minh châu Âu (MiCA) - hiện đã chính thức có hiệu lực - rõ ràng quy định rằng các tổ chức cung cấp dịch vụ ví lưu trữ như ví đa chữ ký phải đáp ứng yêu cầu cấp phép, vốn và yêu cầu phân tách tài sản, và phải tuân thủ các tiêu chuẩn tuân thủ vận hành nghiêm ngặt.

Khi các khuôn khổ quản lý toàn cầu cho việc lưu giữ tiền điện tử tiếp tục trở nên rõ ràng và được thiết lập hơn, những quy định này—mặc dù tăng thêm chi phí cho các nhà cung cấp dịch vụ—cuối cùng sẽ đóng góp vào một hệ sinh thái tiền điện tử minh bạch, đáng tin cậy hơn, từ đó cải thiện đáng kể an ninh tài sản của người dùng.

Kết luận

Cơ chế Đa chữ ký đã tăng cường đáng kể sự an toàn và linh hoạt của việc lưu trữ tiền điện tử. Bằng cách loại bỏ những rủi ro liên quan đến một khóa riêng lẻ, nó đặt nền móng vững chắc cho quản lý tài sản, ứng dụng doanh nghiệp và các dịch vụ tài chính sáng tạo. Tuy nhiên, giống như bất kỳ hệ thống phức tạp nào, Đa chữ ký cũng không miễn dịch khỏi việc lợi dụng, và các trường hợp lừa đảo nhắm vào nó đang trở nên phổ biến hơn.

Là người dùng tiền điện tử, việc cải thiện nhận thức về bảo mật liên tục, giữ sự cảnh giác trước những ưu đãi hấp dẫn và bẫy ẩn, và không bao giờ để lợi ích ngắn hạn dẫn đến thiệt hại dài hạn là rất quan trọng. Ngoài ra, người dùng nên thành thạo trong việc sử dụng các công cụ tiền điện tử khác nhau để bảo vệ hiệu quả hơn chống lại các rủi ro tiềm ẩn.

Bài viết liên quan

Cách thực hiện nghiên cứu của riêng bạn (DYOR)?

Phân tích cơ bản là gì?

Hướng dẫn giao dịch cho người mới bắt đầu

GateToken (GT) là gì?

Solana là gì?